datasikkerhet

Studenten Christopher avslørte sikkerhetshull i system hele Norge bruker

Navn, e-postadresser og IP-adresser har blitt sendt ukryptert og kan ha vært tilgjengelig for inntrengere. Uvedkommende har hatt mulighet til å utnytte hele Norges biblioteksportal Oria.

Skjermdump/Privat

OBS! Denne artikkelen er mer enn tre år gammel, og kan inneholde utdatert informasjon.

(Saken er oppdatert, se endringslogg i bunnen av saken)

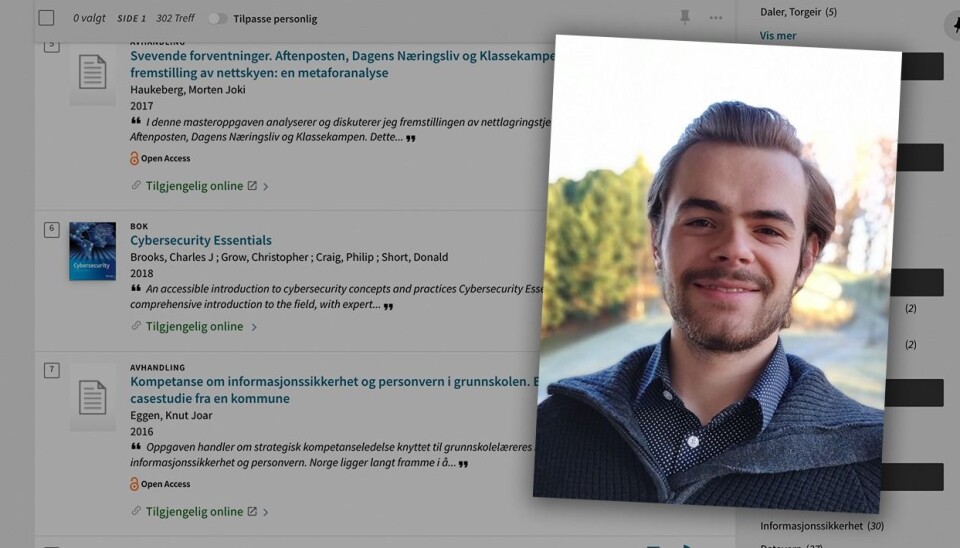

Student i kommunikasjonsteknologi og digital sikkerhet ved NTNU, Christopher Collin Løkken, gjorde i begynnelsen av mars funn som gjør at direktoratet Unit nå må iverksette tiltak i et systemene de rår over.

Biblioteksportalen Oria benyttes av blant andre kunnskapssektoren, departementer, direktorater, NAV og sykehus. Det var i Oria Løkken oppdaget ulike sikkerhetsbrister for to uker siden.

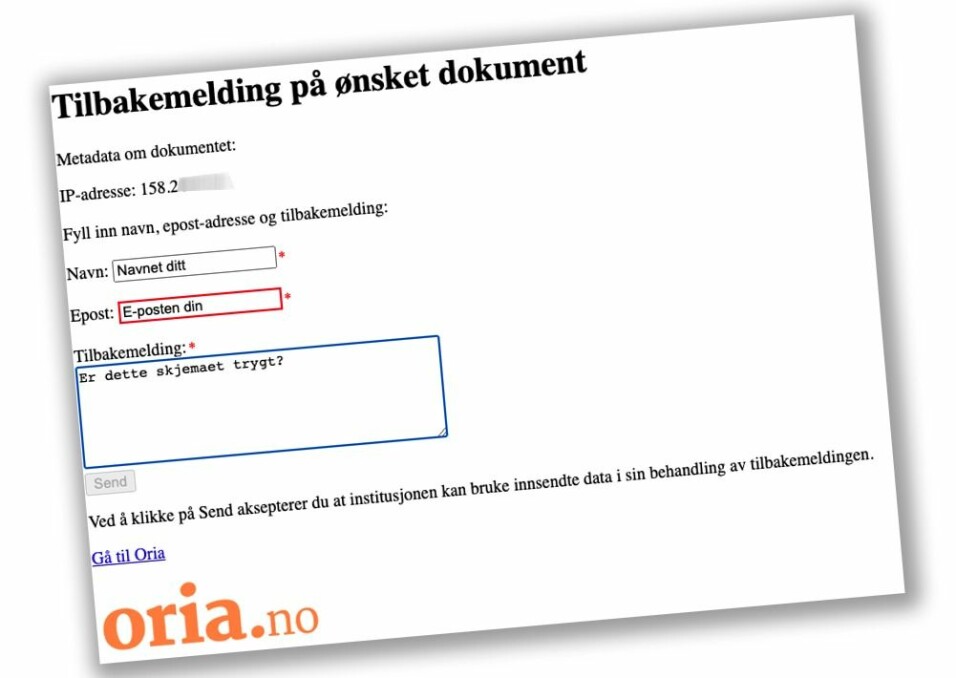

— Jeg var bare innom Oria for å finne en bok til et fag. Rett ved siden av linken til boka var det mulighet for å trykke på en lenke for å rapportere feil. Skjemaet man fyller ut på den lenken var lite sikkert, sier Løkken til Khrono.

Kort fortalt oppdaget Løkken at informasjon brukere oppgir når de rapporterer feil eller sender inn tilbakemeldinger til Oria.no — som e-post, navn og IP-adresse — lå ukryptert og synlig i dataene som sendes til Oria. Dermed har det vært risiko for at dataene kan fanges opp av uvedkommende.

Løkken mener det er en kritisk personvernbrist, og valgte dermed å varsle Unit, direktoratet som driver Oria og en rekke andre digitale tjenester for høyere utdanning og forskning.

Men Løkken fant også andre sikkerhetshull på nettsiden.

Kunne «kopiere» Oria

I tillegg til sårbarheten i tilbakemeldingsskjemaet, oppdaget Løkken at Oria slik det er satt opp i dag gir muligheter for såkalt «clickjacking»-angrep.

— Da kan man få Oria til å vises på en side man selv har kontroll over. Da kan man legge usynlige knapper over knappene som Oria viser. Man tror da at man klikker på Oria, men i virkeligheten klikker man på de knappene som ligger over, som kan få brukeren til å utføre handlinger som ikke er tiltenkt. Dette var mulig for hele Oria.no, forklarer Løkken overfor Khrono.

Dette har fått Unit til å handle umiddelbart, etter at Khrono onsdag opplyste Unit om denne feilen som Løkken hadde funnet.

— Når det gjelder dagens spørsmål har vi sjekket rundt saken internt og det ser dessverre ut som Løkken har rett, svarer Frode Arntsen, avdelingsdirektør i Unit.

Han forklarer at Oria er et norsk navn på tjenesten «Primo» som leveres av selskpaet Ex Libris. Den driftes og forvaltes av Ex Libris som også har ansvar for sikkerhet og tekniske løsninger.

— Umiddelbart etter at vi ble gjort kjent med saken i dag ble den rapportert videre til leverandøren som har bekreftet mottak av rapporten og samtidig bekrefter at informasjonssikkerhet har høyeste prioritet i deres løsninger. Vi avventer nå deres svar på vår rapport og forventer en hensiktsmessig løsning som ivaretar problemet så raskt det lar seg gjøre. Vi følger saken tett, forsikrer Arntsen.

Kan overvåke dataene

Unit mener sikkerhetsbristen i tilbakemeldingsskjemaet i Oria har begrenset skadepotensial, men datasikkerhetsstudent Løkken forklarer at sårbarhetene som han avdekket i Orias tilbakemeldingsskjema kan utnyttes på flere måter.

— Sånn tilbakemeldingsskjemaet var ville enhver person som fanger opp trafikken kunne fange opp navn og mailadresse, forklarer Løkken.

— Hvordan kan uvedkommende fange opp trafikken?

— Det kan man gjøre på ulike måter, ved å bruke software eller ved å opprette et eget nettverk som folk kan koble seg til. Hvis andre sitter på usikrede nettverk kan man overvåke ruteren og nettverket og «sniffe» data som sendes og som ikke er kryptert, sier NTNU-studenten.

Vil kunne lure brukere

Løkken mener at problemene også kan brukes til å utnytte andre.

Han sier at URL-en, nettadressen til skjemaet inneholdt, og fortsatt inneholder, parametre som åpner for at uvedkommende i realiteten kan putte hva de vil inn i URL-en. Det kan høres avansert ut, men Løkken forsøker å forklare.

— Hvis jeg ville kunne jeg ha lagt til andre ting i URL-en, for eksempel lagt inn en videresending til andre nettsider. Så kan jeg sende linken til noen som stoler på Oria-domenet og som ikke tenker over at jeg har manipulert URL-en til å gjøre noe annet.

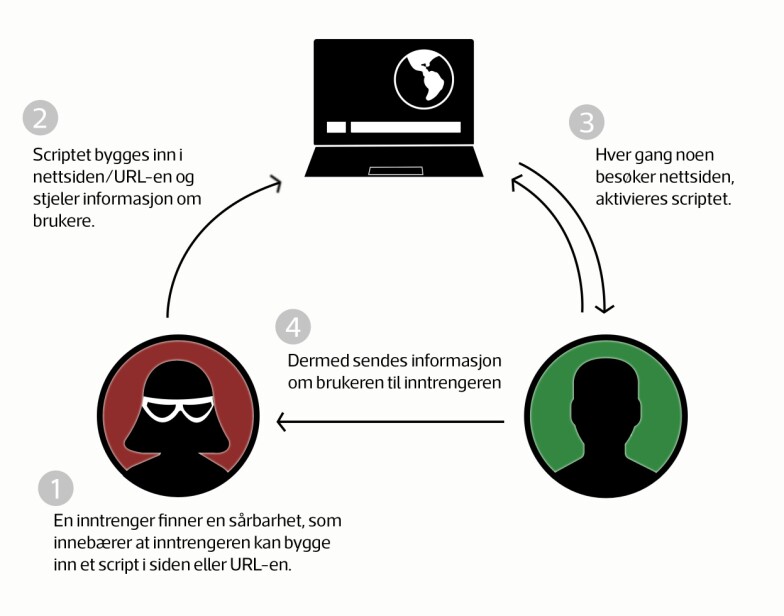

Slike angrep kalles XSS-angrep (se forklaring i bildet under) og innebærer at ofre kan bli lurt til å tro at de interagerer med Oria, mens de samtidig legger igjen informasjon andre steder.

Ikke tegn til at noen har utnyttet svakheten

«Denne løsningen er sårbar mot reflected XSS angrep, og angripere kan bruke denne siden for eksempel til å stjele personinformasjon og innloggingsdetaljer fra ofre», skrev Løkken da han varslet til Unit 11. mars.

Dagen etter takket tjenesteansvarlig i Unit, Asbjørn Risan, studenten og sa de skulle teste sikkerheten i tilbakemeldingsskjemaet og gjøre nødvendige tiltak.

Til Khrono skriver Risan at tilbakemeldingsskjemaet er en mindre tilleggsfunksjon til Oria, og at problemet med sending av ukrypterte data er avgrenset.

— Vi har vurdert det potensielle skadeomfanget som begrenset, men har iverksatt tiltak for å forbedre sikkerheten på funksjonen, skriver Risan.

— Er det mange som benytter seg av feedback-funksjonen i Oria?

— Det har vi ikke tall på da vi sletter logger.

— Er det noe som tyder på at uvedkommende kan ha benyttet seg av svakheten?

— Nei, det er ingen antydning til at det har blitt misbrukt.

— Hva har dere gjort for å forbedre sikkerheten nå?

— Vi gjennomførte en testing av sikkerheten og iverksatte tiltak basert på de som ble avdekket. Ny testing mot iverksatte tiltak bekreftet at sikkerheten var forbedret, skriver Risan.

BLI VARSLET

OM SISTE NYTT

Last ned Khrono-appen og få varsel om de viktigste nyhetene - både nasjonalt og nær deg

Last ned til iPhone - Last ned til Android

-

— Satte umiddelbart i gang undersøkelser

Avdelingsdirektør Frode Arntsen i Unit utdyper i en e-post at det teknisk sett er riktig at navn, e-postadresse og IP-adresse har blitt sendt ukryptert og teknisk sett kan ha blitt eksponert for uvedkommende.

— Dette forutsetter imidlertid at den uvedkommende har vært pålogget samme nettverk som avsender av informasjonen. Vi har ingen indikasjoner på at dette har skjedd og anser sannsynligheten som svært liten for at det har skjedd. Med unntak av ett forhold som har lav risiko er samtlige problemer fikset og det resterende problemet vil bli fikset i nær fremtid, sier Arntsen.

Han understreker at Unit tar alltid informasjonssikkerhet og personvern på alvor og vi har gått grundig gjennom saken.

— Da vi fikk varselet om denne konkrete hendelsen satte vi umiddelbart i gang undersøkelser rundt mulig omfang og konsekvenser med påfølgende tiltak for å løse problemene. I tråd med Unit sine rutiner ble avviket rapportert som et avvik i Unit sitt avvikssystem, skriver Arntsen.

Åpner cybersikkerhetssenter

Khrono kan fortelle om denne saken dagen før statsråd Henrik Asheim åpner et splitter nytt cybersikkerhetssenter for kunnskapssektoren. Dette senteret skal ligge hos Uninett.

Senteret skal tilby sikkerhetstjenester som er spesialtilpasset kunnskapssektoren og samle sikkerhetsfaglig kompetanse fra sentrale partnere som Universitetet i Oslo, NTNU og NSD.

— Kampen mot cyberkriminalitet innenfor forskning og utdanning kan ikke utkjempes fra hvert enkelt campus. Tett samarbeid og gjensidig tillit mellom alle aktører landet rundt er avgjørende for å kunne bekjempe trusselaktørene, enten de er fremmede makter eller uerfarne hackere på hjemmekontoret. Cybersikkerhetssenteret samler landets beste sikkerhetskompetanse og vil tilby analyse, rådgiving og respons til hele kunnskapssektoren på en enhetlig måte. Denne samlede innsatsen vil bli vårt sterkeste skjold, sier Tom Røtting, direktør i Uninett, i en pressemelding.

————-

Endring kl 18.45: Khrono skrev først at det var Unit som åpnet cybersikkerhetssenter torsdag morgen. Det riktige er at det er Uninett som åpner et cybersikkerhetssenter torsdag.

Nylige artikler

Forskningsparkens lekende prins

8 av 10 universiteter med røde tall i Frankrike: «Dette er en alvorlig advarsel»

Forlot først akademia på grunn av midlertidigheten

Raseforskere lurte til seg helsedata fra 20.000 barn

Skal sykepleiere utdannes på dugnad?

Mest leste artikler

Sykepleierstudenten har en dødelig sykdom. Mens han kan, vil han hjelpe andre

Stenger ute alle søkere fra Iran, Russland, Kina og Nord-Korea

Ønsker å bli kvitt navnetradisjonen. Vil ikke være professor emerita

Det renner inn med KI-genererte søknader. — Som en flodbølge av KI-skvip

Ny rektor ved amerikansk eliteuniversitet blir møtt med kritikk