Flere dataangrep rettet mot ansatte og studenter. Nå får sektoren en digital opprustning.

Informasjonssikkerhet. I desember ble ti ansatte ved Universitetet i Oslo utsatt for et målrettet dataangrep. I dag skal universitets- og høgskolesektoren diskutere hvordan den kan styrke sikkerheten for 70 millioner kroner.

OBS! Denne artikkelen er mer enn tre år gammel, og kan inneholde utdatert informasjon.

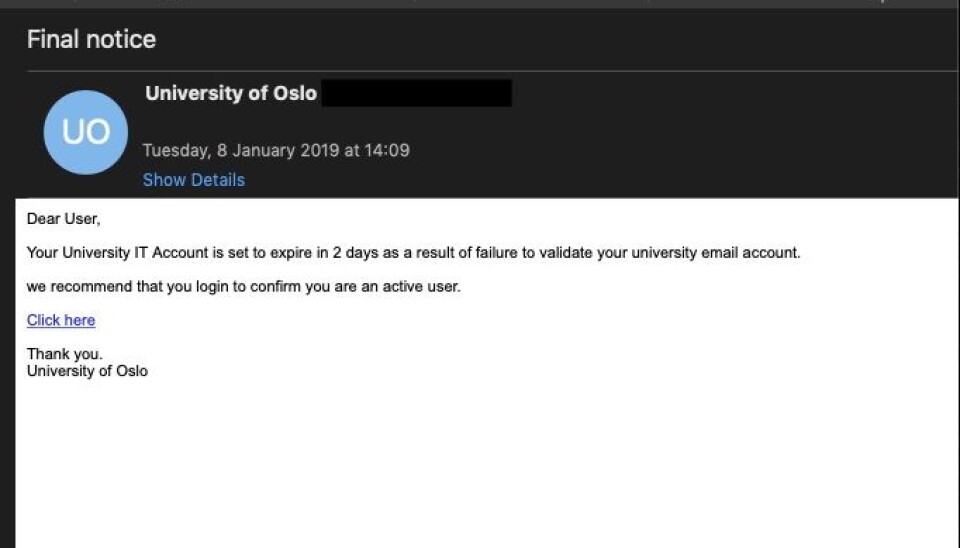

Like før jul 2018: Ti ansatte ved Universitetet i Oslo (UiO) får beskjed om å logge inn på en av universitetets nettsider. Domenet ser tilsynelatende korrekt ut. I adressefeltet signaliserer den lille hengelåsen at nettsiden er kryptert og sikker.

Likevel er nettsiden falsk. Bak den eksakte kopien av nettsiden til UiO, sitter det noen med skumle hensikter.

— Dette var et phishing-angrep, et angrep der de forsøkte å få de ansatte til å logge inn og legge igjen brukernavn og passord. Det virket målrettet når det gikk til så få og det var kjøpt inn domener og kryptering gjorde at nettsiden så reell ut. Antakelig jobber de ti mottakerne på et sted som er interessant for noen andre der ute, sier Martin Bore, leder for UiO-CERT, Universitetet i Oslos IT-sikkerhetgruppe.

Måten angrepet ble gjort på, gjorde at flere lett kunne å gå på angrepet. Derfor valgte UiO-CERT den 20. desember å varsle nasjonalt gjennom Uninett, som drifter nettet som universitetene og høgskolene benytter.

Dreining mot flere målrettede angrep

Sammen med IT-sikkerhetssjefen ved UiO, Espen Grøndahl, forsøker han å forklare hva slags utfordringer universitetet nå står overfor når det kommer til dataangrep utenfra.

— Det klassiske angrepet er å få tak i mange e-postadresser for å sende ut ren spam. Det kan være flere tusen adresser og målet er å sende ut for eksempel spam om piller og viagra. Nå ser vi nok en dreining mot mer målrettede angrep, der man logger inn på en ansatts e-post og til og med svarer kolleger på e-poster i eksisterende korrespondanser. Der legger man inn lenker som mottakerne skal klikke på, forteller Grøndahl.

Et slikt angrep fikk UiO-CERT varsel om seinest i september, og da valgte de å varsle nasjonalt gjennom Nasjonal sikkerhetsmyndighet og deres NorCERT, slik de også gjorde da forskere opplevde hackerangrep fra Iran i 2015.

De klassiske eksemplene finnes fortsatt. Så seint som tirsdag forrige uke mottok 6000 av universitetets brukere en e-post der de ble bedt om å logge inn på en nettside.

— Skal vi telle alle slike forsøk, så kan vi si at vi har mange millioner eller milliarder angrep i året. Men de tallene sier oss ikke så mye. Det vi imidlertid ser eksempler på her, er mer alvorlige phishing-angrep. Da er vi avhengig av at en av de ansatte gir oss beskjed for at vi kan stoppe det, siden det ikke er så mistenkelig at noen sender e-post til ti personer, forklarer Bore.

Felles satsing i UH-sektoren

Forrige mandag sendte statsråd for forskning og høyere utdanning, Iselin Nybø, brev til universitetene og høgskolene i landet, der styrene ble bedt om å skjerpe sikkerheten. I fjor ble Direktoratet for IKT og fellestjenester i høyere utdanning, Unit, opprettet. Fra og med 2019 har regjeringen tildelt direktoratet 70 millioner kroner over fire år for å styrke arbeidet med informasjonssikkerhet ved UH-sektoren.

Unit eier også Uninett AS, som drifter og eier nettverket forsknings- og utdanningsinstitusjonene opererer på. I dag, mandag 14. januar, arrangerer Uninett en konferanse for sikkerhetsmiljøene i sektoren, der målet er å finne ut hvordan man kan styrke seg for de 17,5 årlige millionene regjeringen har bevilget. Uninett skal i løpet av de neste fire årene lede prosjektet som skal sørge for bedre informasjonssikkerhet i sektoren.

— Uninett har en nasjonal CERT og leverer nettet der mye av trafikken i sektoren beveger seg. Målet med de 17,5 årlige millionene er å forbedre evnen til å forebygge, oppdage og håndtere trusler, og inkluderer tiltak som bedre analyseverktøy, tilbud om rådgivingstjenester og kompetanseheving på informasjonssikkerhet for hele sektoren, sier Roar Olsen, direktør i Unit.

Det skal etableres et analysesenter for cybersikkerhet for sektoren.

UiO og NTNU skal bidra nasjonalt

Selv om Uninett har ansvaret for å gjennomføre prosjektet, skal det gjøres i tett samarbeid med sikkerhetsmiljøene ved UiO og NTNU Gjøvik.

— De har tunge miljøer som kan brukes i et sektorperspektiv. Alle institusjonene i sektoren har personer som jobber med informasjonssikkerhet, men disse to ligger nok litt foran og har kapasiteter og kompetanse som også bør utnyttes nasjonalt, i tillegg til det sterke fagmiljøet som Uninett representerer, forteller Olsen.

Løsningene Unit-direktøren ser for seg, er mer automatisert overvåking og analyse.

— Det skal etableres et analysesenter for cybersikkerhet for sektoren. Datamengdene er også så store at overvåking må automatiseres og at maskiner må analysere og bidra til at vi kan avsløre hva som er reelle og ikke reelle trusler. Det å etablere sånne avanserte løsninger er det dette prosjektet kan gjøre, sier Olsen.

— Det kan være snakk om å utvikle tekniske tiltak for hvordan man for eksempel kan detektere ett angrep på ett sted, og deretter stoppe det i hele sektoren, eksemplifiserer Bore, leder ved UiO-CERT.

— Teknologien har gitt store framskritt de siste årene. Vi er på et på et nivå nå, der vi kan avdekke store angrep og stoppe det i løpet av minutter. Oppdager vi eller får tips om et forsøk, kan vi raskt sperre angrepet videre for hele UiO. Hos oss har vi utviklet for eksempel en brannmur mot DNS-angrep som i praksis vil kunne brukes på hele sektoren. Men det er en del formalia og teknisk som må avtales først, utdyper IT-sikkerhetssjef Grøndahl.

— Mangler koordinering og kapasitet på mindre steder

Stian Husemoen er seksjonsleder for digital sikkerhet ved NTNU. Han håper at miljøet ved NTNU kan bidra til å løfte en sektor der de mindre institusjonene har mye å gå på.

— Vi har sett at det har manglet koordinering ved hendelser andre steder i sektoren, spesielt ved de mindre høgskolene og universitetene. De har ikke hatt kapasitet til å oppdage eller håndtere hendelser når de har skjedd der ute, sier Husemoen.

Vi har sett at det har manglet koordinering ved hendelser andre steder i sektoren, spesielt ved de mindre høgskolene og universitetene.

Også han trekker fram logging og analyse av hendelser som nøkkelen.

— Vi må se om vi kan finne løsninger som kan gjelde hele sektoren. Ofte har vi sett at man har hatt for dårlige CERT-er lokalt, slår Husemoen fast.

— Universitetenes rykte og renommé som settes på spill

I 2015 ble flere forskere ved UiO og Universitetet i Bergen utsatt for hackerangrep fra Iran.

— Den opprinnelige e-posten så ut som en helt vanlig forespørsel om å få en PDF av en av mine artikler, men det ble bedt om at man trykket på en lenke og la inn passord. Det var uvanlig for en sånn forespørsel, og da jeg bare la den ved som vedlegg i stedet viste det seg at e-postadressen jeg sendte til ikke var ekte, forklarte en anonym forsker som var utsatt for angrepet til Khrono i fjor.

— Hva bruker de kriminelle passordene og brukernavn til?

— I Iran-saken tror vi man lastet ned vitenskapelige artikler for å selge dem med økonomisk vinning. Men vanligvis bruker man e-poster til å sende e-post med spam fra UiO-brukere til andre i sektoren. Man kan bruke universitetets legitimitet til å få spam til å komme fram. Det er universitetenes rykte og renommé som settes på spill, i tillegg til private data og forskningsdata som ligger i skyen, sier Bore ved UiO-CERT.

Logg inn med en Google-konto, eller ved å opprette en Commento-konto gjennom å trykke på Login under. (Det kan være behov for å oppdatere siden når man logger inn første gang)

Vi modererer debatten i etterkant og alle innlegg må signeres med fullt navn. Se Khronos debattregler her. God debatt!